Ransomwares – Qu’est-ce qui a changé ?

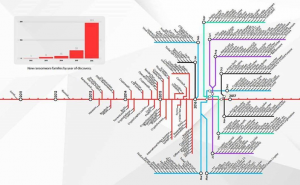

Nous assistons à une prolifération du nombre de nouveaux Ransomwares :

Source : F-Secure

Les Ransomworms :

La récente attaque WannaCry restera dans l’histoire de la Cyber-sécurité : C’est l’apparition du premier Ransomworm.

Les Ransomworms sont conçus pour être beaucoup plus virulents que les Ransomwares :

– Un Ransomware chiffre les données d’un poste (PC ou Serveur) puis infecte ensuite les lecteurs réseau attachés à cette machine.

Les structures touchées n’ont généralement que quelques postes impactés par l’attaque car elles réagissent souvent entre temps en isolant la ou les machines infectées.

– Un Ransomworm se propage à grande vitesse sur l’ensemble des postes du réseau au travers d’une faille de sécurité puis ensuite chiffre les données de tous les postes impactés.

Dans un futur proche : Nous allons assister à des situations où des structures vont avoir l’ensemble de leur informatique chiffrée : des postes de travail jusqu’aux serveurs.

Leur activité sera stoppée nette.

Oui, mais WannaCry n’a pas été si virulent que cela ?

L’attaque WannaCry a fait du bruit (300 000 postes impactés en quelques heures) mais elle n’a pas été si dangereuse que cela.

Il y a différentes théories qui expliquent pourquoi cette attaque aurait été stoppée nette ; cela va du cartoon suivant ; jusqu’à des théories de cyber-guerre-froide et de hacking d’état…

Deux notions à prendre en compte :

– Les pirates apprennent très vite de leurs « erreurs » et des mécanismes mis en place pour les contrer.

– Les attaques par ransomwares se font par vagues et au gré des découvertes de vulnérabilités (sauf que l’exploit utilisé pour WannaCry était connu depuis 2 mois).

A propos des failles de sécurité :

– Une nouvelle faille de sécurité est identifiée toutes les 90 minutes et plusieurs centaines de vulnérabilités sont révélées chaque année

– En moyenne, il faut 103 jours pour qu’une vulnérabilité soit corrigée

– Le Gartner précise qu’«en moyenne, les vulnérabilités 0-Day (le fournisseur du logiciel n’en a pas connaissance et aucun patch n’est donc disponible) ne représentent que 0,4% des vulnérabilités exploitées chaque année.».

Oui, mais tous les éditeurs du marché disent avoir la solution miracle ?

Allez dire cela à la NHS ou à Renault… d’ailleurs, savez-vous qui étaient leurs fournisseurs de solutions de sécurité ? 😉

Les éditeurs d’anti-virus :

etc…

Avec leur solution de End-Point, ils vont faire de l’analyse comportementale sur le poste de travail.

C’est mieux qu’un anti-virus seul en termes de protection mais c’est limité à une analyse uniquement sur les postes de travail.

Les constructeurs d’appliances de sécurité :

Certains constructeurs d’appliances de sécurité proposent des solutions côté Firewall & des solutions pour les postes de travail (Stormshield SES, Sophos Intercept X entre-autres).

Ces solutions ne font qu’analyser les choses sans avoir de vision globale : ils étudient ce qui se passe du côté du poste de travail sans échanger avec les outils qui scrutent ce qui se passe du côté du firewall.

Un seul constructeur sur le marché a actuellement une forte avance technologique : c’est WatchGuard avec le Total Security Suite.

Les solutions WatchGuard maximisent la protection contre ces menaces avancées grâce aux technologies suivantes :

– TDR (Threat Detection and Response) et des Hosts Sensors ; pour une analyse comportementale côté poste de travail et serveurs et une corrélation afin de comprendre de façon globale tous les flux des postes de travail et des serveurs jusqu’au firewall

– Le module APT Blocker et sa Sandboxing côté Firewall

– Et le multi-couches du côté du firewall pour maximiser la protection (anti-virus de passerelle, anti-spam, filtrage d’URL, contrôle d’application, IPS, analyse de la réputation, détection des botnets, etc…)

Le Total Security Suite de WatchGuard est actuellement la solution la plus innovante et la plus efficace du marché tout en étant simple et fonctionnant de façon automatisée.

Qu’est-ce que la corrélation ?

Pour comprendre pourquoi la corrélation est si importante, prenons l’exemple d’un programme qui cherche à lancer le chiffrement des données du poste de travail.

– Sur le poste de travail, est-ce une attaque de Ransomware ? ou juste un process classique de chiffrement des données de l’utilisateur dans le cadre de la future règlementation européenne (GDPR) ?

L’analyse comportementale va chercher à définir ce qu’il en est ; mais il manque des informations pour s’assurer que c’est une menace avérée.

– Dans ce même exemple, TDR a détecté via le Firewall une connexion avec un serveur de Command & Control et un flux de téléchargement (afin de récupérer une clef de chiffrement).

En corrélant ces différents flux qui ont transité sur le réseau (entre les postes de travail, les serveurs, et le firewall) le doute n’est plus permis :

TDR comprend avec certitude que c’est un malware avancé qui communique avec un serveur de Command & Control et cherche à chiffrer les données.

TDR tue alors de lui-même le process de chiffrement avant qu’il ne débute.

L’infection est bloquée, le programme malveillant mis en quarantaine, les clefs de registre nettoyées… Et tout cela automatiquement et sans avoir à intervenir.

Vous souhaitez en savoir plus :

1 – La démonstration YouTube suivante vous présentera TDR, une composante fondamentale du Total Security Suite :

https://www.youtube.com/watch?v=iSF-Ry8H3Ao

– La 1ere minute de cette vidéo = une explication du fonctionnement de TDR

– La suite de la vidéo = Démonstration de TDR avec une attaque de Ransomware bloquée

2 – Pour plus d’informations :

Nous sommes à votre disposition pour tout complément d’informations.

L’équipe Caux Formatique: ast@caux-formatique.fr ou par téléphone au 0810.810.007